Je größer Ihr Partnernetzwerk und Ihre Wertschöpfungsketten, desto wichtiger sind effektive Schutzmechanismen gegen Cyberbedrohungen. Wir unterstützen Sie dabei, Ihre IT jederzeit und überall maximal widerstandsfähig zu machen.

Ihr Sicherheitskonzept passen wir präzise Ihren geschäftlichen Anforderungen an. Bauen Sie eine starke Verteidigung gegen Cyberangriffe auf, noch bevor sie geschehen. Mit einer fokussierten Threat Intelligence, die auf typische Bedrohungsszenarien für Ihre Branche eingerichtet ist.

So ist Ihr Unternehmen jederzeit geschützt. Und Sie können Ihr Geschäft weiterhin mit einem guten Gefühl von Sicherheit voranbringen.

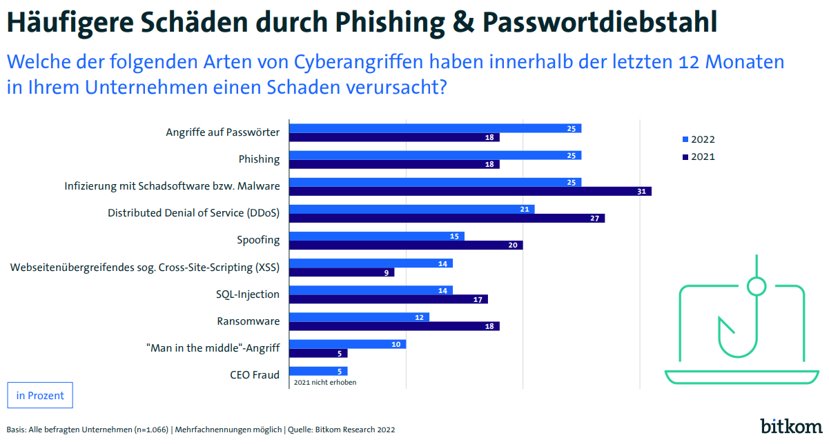

Arten der Bedrohungen

- Malware

- Passwort-Stealing

- CEO Fraud

- DDoS-Attacke

- Spoofing

- Phishing & Credential-Phishing

- Brute-Force Angriffe

- Ransomware

- SQL-Injection

- Cross Site Scripting

- MITM-Angriffe

- Hack and Leck

- Hack and Publish

- Malware WisperGate

- Maleware HermeticWiper

- Cyberangriffe von Ghostwriter

Regeln für IT-Sicherheit

- Identitäten: Multi-Factor-Authorization für den Zugriff auf Cloud, der permanent überwacht und geloggt werden muss.

- Rollen und Zugriffsrechte abgestimmt nach Security Policies.

- Datenschutz: Die Encryption Keys sollten sicher durch den Kunden verwahrt werden.

- Endpoint-Security, Virenschutz (NGAV) und Endpoint Discovery and Response (EDR) sowie Threat Hunting

- Netzwerke und Netzwerk-Zugang:

- Trennung von produktiven Daten von bösartigen Datenverkehr (Denial-of-Service-Attacken oder Malware).

- Network Security mit zeitnahen Benachrichtigung im Falle eines erfolgreichen Angriffs, Monitoring und Einsicht in die Logfiles.

- Statistiken zur Anzahl erfolgreich erkannter und abgewehrter Angriffe.

- Cloud Services Agreement (CSA) bzgl. Verantwortung von Cloud-Providers und Kunden:

- Zertifizierungen „Trusted Cloud“ (EU 2019/881 Cybersecurity Act)

- Unternehmenseigene Standards (Recovery, Backup, Metriken usw.)

- Regeln bzgl. Reporting, SLA, Exit, Datenschutz nach DSGVO (Halten, Sichern und Löschen von Daten)

- Angriffsschutz:

- Vorrangig wird verstärkt künstliche Intelligenz verwendet, um Angriffsmuster automatisiert zu analysieren und dabei auch unbekannte Vorgehensweisen zu erkennen.

- Ebenfalls erfolgreich ist der Einsatz von SOAR-Lösungen (Security Orchestration, Automation and Response), die effizientere Sicherheitsmaßnahmen gewährleisten.

- Und schließlich werden auch Firewalls der nächsten Generation (NGF) eingesetzt, die beispielsweise Intrusion-Prevention-Systeme (IDS/IPS) einschließen.

Unsere Kompetenzen im Bereich IT-Sicherheit

Sicherheit für drahtgebundenen und drahtlose Netzwerke:

- Monitoring und Reporting

- Risikoanalyse und Penetrationstest

HW-Equipment für den Arbeitsplatz:

Beratung bzgl. Auswahl und Bereitstellung der Geräte, wie Laptops, Workstations, Screens, Handhelds (Smartphones, Telefone) usw.

IT-Sicherheitssysteme:

- Backup, Redundanz, Recovery

- End-to-End-Ansatz für Cloud- und Infrastruktursicherheit

SW für den Arbeitsplatz:

Beratung bzgl. Auswahl und Bereitstellung der einzusetzenden Software für die Arbeits- bzw. Bürowelt

Managed Security:

Stetigen Anpassungen bzgl. aktuell bekannten Bedrohungsszenarien für Firewall- und WAF-Systemen

Managed Security Services:

Arbeitsplattformen für Dateien: Fileserver, Workspace, Backup usw. und davon abhängig Auswahl der Server- und Storage-Architektur